Shahnawaz Backer Ungkap Cara Kerja Peretas dalam Membobol Sistem Keamanan Siber

Oleh Adi Permana

Editor Adi Permana

BANDUNG, itb.ac.id—Sekolah Teknik Elektro dan Informatika (STEI) menyelenggarakan webinar terbatas bersama Shahnawaz Backer, Penasihat Keamanan Utama (Principal Security Advisor) dari F5 Labs pada Jumat (28/05/2021). F5 Labs—yang juga dikenal sebagai F5 Inc.—merupakan perusahaan yang menangani khusus jaringan pengiriman aplikasi (ADN) dan keamanan aplikasi. Beberapa anak perusahaan F5 adalah BIG-IP, NGINX, dan Shape Security, yang cukup populer bagi para pegiat keamanan siber.

Perkembangan teknologi yang semakin pesat membuat kita menyadari bahwa keamanan siber bukan merupakan sesuatu yang dapat kita abaikan begitu saja. Sebagai pengguna gawai harian, kita sering melakukan log masuk (login) pada platform tertentu. Fitur seperti CAPTCHA dan one-time password (OTP) authentication merupakan beberapa upaya sistem keamanan platform untuk melindungi data pengguna. Walau demikian, kita tidak sepenuhnya aman dari para peretas.

Menurut Backer, fitur CAPTCHA sudah dapat dikatakan kurang efektif lagi karena telah ada program lain yang dapat “mengalahkan” CAPTCHA tersebut secara otomatis. Program ini mengimplementasikan pembelajaran mesin (machine learning) dan kecerdasan buatan (artificial intelligence) dalam algoritmanya. Meski begitu, Backer tidak menutup kemungkinan bahwa fitur ini bisa saja efektif jika ada seseorang yang membuat algoritmanya lebih susah untuk dikalahkan peretas.

Di sisi lain, fitur OTP lebih sukar ditembus oleh peretas. Namun, Backer mengatakan bahwa pada keadaan tertentu dan dengan strategi tertentu, fitur OTP juga dapat ditaklukkan. Jika diperhatikan, beberapa aplikasi sering meminta OTP ketika kita melakukan login pada perangkat baru. OTP biasanya hanya diminta satu kali pada kasus ini. Hal ini berbeda dengan sistem keamanan dengan pola lain, misalnya sistem keamanan yang mengharuskan kita untuk memasukkan OTP setiap kali kita melakukan suatu perintah tertentu.

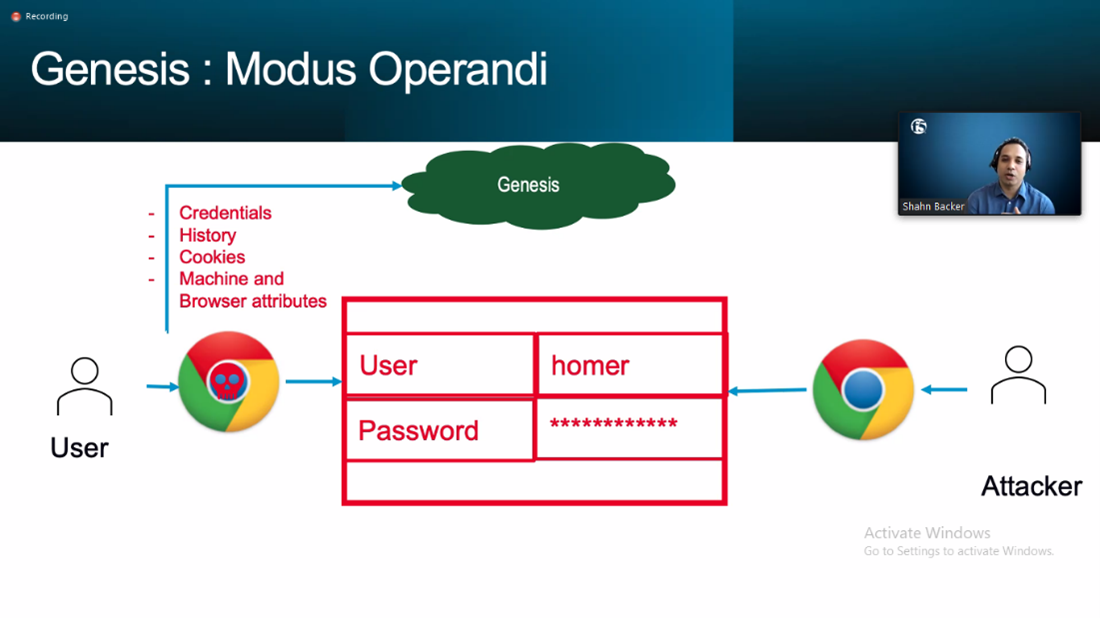

Backer menjelaskan, untuk mengalahkan sistem yang seperti ini, peretas dapat seolah-olah membuat perangkatnya menjadi perangkat target. Dengan kata lain, peretas menyimulasikan (emulate) perangkat korban di perangkatnya. Hal ini dilakukan oleh peretas setelah target menerima malware dari peretas. Malware akan mengambil data-data seperti data aktivitas pengguna dan data lain yang diperlukan. Data ini akan diunggah ke awan (cloud) sehingga peretas dapat mengunduh informasi yang diambil oleh malware tersebut.

Lebih jauh, Backer juga menerangkan bahwa data pengguna yang bocor ini dapat disalahgunakan oleh peretas, misalnya menjual data pada marketplace. Peretas juga dapat menyalahgunakan data pengguna untuk kepentingan pribadinya.

Walau begitu, meretas bukanlah suatu hal yang mudah karena sistem keamanan dibuat dengan proteksi berlapis. Selain yang telah disebutkan, sistem keamanan biasanya menerapkan algoritma hashing satu arah pada kata sandi sehingga satu-satunya cara untuk membobolnya adalah dengan melakukan reverse engineering.

Pada akhir webinar, Backer membagikan strategi, hal-hal yang perlu diperhatikan, dan alat-alat yang dapat digunakan oleh insinyur sistem keamanan untuk meningkatkan proteksi terhadap data-data pengguna. Sebagai pengguna, beberapa tindakan preventif yang dapat dilakukan adalah membuat kata sandi dengan banyak karakter unik dan mengganti kata sandi secara berkala.

Reporter: Maria Khelli (TPB-STEI, 2020)